서론

문헌고찰

사이버공격 침투 가능 구간 분석

주요 사이버 공격 유형 분석

1. 분산서비스 공격

2. 통신 프로토콜 공격

3. 악의적인 데이터 주입

4. 중간자 공격

객체 간의 사이버 보안 이슈 분석

1. 차량과 도로 인프라 간 보안이슈

2. 차량과 충전 인프라 간 보안 이슈

3. 도로 인프라와 충전 인프라 간 보안 이슈

4. Sub-system 간 보안 이슈

사이버 보안 해결법

1. 통신 보안(Secure Communication, SC)

2. 구역별 관리(Zonning and Perimeter protection, ZP)

3. 말웨어 보호(Malware Protection, MP)

4. 패치관리(Patch Management, PM)

5. 백업 및 복구(Backup and Recovery, BR)

6. 계정관리(Account Management, AM)

7. 보안 로그 감시/저장(Security Logging and monitoring, SL)

8. 시스템 하드닝(Product and System Hardening, PH)

결론

서론

4차산업혁명 시대의 도래는 다양한 기술들이 결합해 초연결 ‧ 초지능 융복합 사회를 만든다. 즉 DNA(Data, Network, AI) 기반 기술은 다양한 분야에 탑재됨으로써 인류의 삶을 더욱 풍요롭게 하고 있다. 교통분야는 이러한 기술들이 반영되어 (1) 수요 응답형 모빌리티 서비스, (2) 스마트, 전기, 자율주행자동차, (3) 퍼스널 모빌리티 등 다양한 개발 방향으로 변화되고 있다(Gao Feng, 2016). 또한 대기오염 및 미세먼지 발생 등 탈탄소 사회로의 진입을 위해 그린 모빌리티에 대한 관심이 증가하고, 전기화된 이동수단은 기존 내연기관 중심이었던 시대보다 환경문제를 개선시킬 수 있다(Delucchi et al., 2014). 모빌리티 환경이 변화하면서 공유의 개념으로 수요 응답형 모빌리티 서비스가 등장하고, 디지털 기술 발전으로 인프라, 서비스, 데이터 관리 센터가 서로 연결된 스마트 모빌리티의 개념이 등장했다(Butler et al., 2020). 현재는 모빌리티 자동화를 통해 자율주행 시대로 전환 중이며(Kouvelas, 2019), 자율주행 차량이 원활하게 도심 및 도로를 주행하기 위한 V2X 등의 통신 개념을 탑재해 자율협력주행이 가능토록 박차를 가하는 중이다(Miyata, 2018; Sovacool et al., 2018). 즉 모빌리티 시대는 환경 문제 개선을 위한 모빌리티의 “전기화(Electrificadtion)”, 수단 공유를 위한 “공유화(Sharing)”, 모빌리티 주행의 “자동화(Automation)”, 자동화된 모빌리티가 인프라와 타 차량 등 외부 기지국 및 인프라 등과 실시간 통신하는 “초연결화(supper-Connected)”로 새로운 모빌리티 환경인 ACE’S(Automation, Connected, Electrification and Sharing)로 변화된다(So et al., 2019; McKinsey, 2020). 도로 환경에서 해당 서비스 구현은 인프라, 수단, 서비스 앱, 데이터 센터들이 서로 초연결 통신망으로 연결되고 데이터 기반의 지능화 정보를 반드시 활용해야 한다. 과거보다 더욱 정교하고 정확한 정보가 실시간으로 송 ‧ 수신되어야 할 뿐만 아니라 의사결정을 위한 시간도 촌각을 다투어야 한다.

이렇듯 한 치의 흐트러짐 없이 구성요소 간 정보가 전달되어야 하는데 주행 중 만약 오류가 발생 되거나 누군가가 해킹을 한다면 막대한 영향을 미치는 돌발 상황이 발생될 수 있다. 즉 우리가 사용하는 엔터테인먼트 등의 서비스를 제공하는 OTA(Over The Air) 대비 즉각적인 안전을 대응하기 위한 안전관련 경고 정보, ODD(Operational Design Domain) 및 OEDR(Object Event Detection and Response) 등의 자율주행에 핵심 정보제공은 해당 환경에서 높은 보안 수준을 요구한다. 예를 들어 애플리케이션 서비스(예, 이메일, 인터넷 쇼핑몰 등)는 서버를 잠시 멈추고 점검 후 문제점을 해결해도 무방하나 주행 중인 모빌리티의 오류 및 해킹은 교통안전 측면에서 생명과 직결되어있어 지속가능한 안전 유지를 위해 상시적으로 무결한 보안 수준을 유지해야만 한다.

이러한 중요성을 인지해 C-ITS, 자율주행차 등 해당 기술에서 보안에 대한 기술들을 개발 중에 있다. 그러나 개별적인 시스템 측면의 보안만 다루고 있어 서브시스템 간 보안 등 시스템 전반적인 측면에서 보안을 고민해야 한다. 또한 개인정보보호 및 데이터 보호나 블록체인 기술기반 중간공격 예방(main-in-the-middle attack) 등 실시간 교통안전에 대한 예방보다는 정보 보호에 대한 보안 기술에만 초점을 맞추고 있는 실정이다. 따라서 향후 자율협력주행환경에서 차량이 주행 시 높은 보안 수준을 유지하기 위해서는 포괄적 측면에서 보안 체계를 구축해야만 한다. 아울러, 추후 자율주행차량의 교통사고 발생 시 해킹 여부는 교통사고 과실 판단에 있어 꼭 밝혀내야만 하는 숙제이다.

이러한 배경 하에 본 연구는 앞으로 다가올 미래 모빌리티 환경을 묘사하고 해당 환경에서 필요한 사이버 보안 체계를 구상하는 것을 주 목적으로 한다. 이를 위해 1) 해당 환경에서 침투할 수 있는 사이버 보안 공간을 제시하고, 2) 사이버 보안이 발생 될 수 있는 주요 공격유형을 소개하고, 3) 공격유형을 검지하고 완화시키거나 사전에 차단시키기 위한 기술들을 제시한다. 본 연구의 결과는 향후 도래될 미래 모빌리티 환경에서 사이버 보안 기술 개발의 근간이 되는 자료로 활용될 것으로 기대된다.

해당 연구를 위해 다음 장에서는 관련 연구 및 사업 문헌고찰을 실시했다. 문헌고찰 기반으로 미래 모빌리티 환경을 묘사하고, 해당 환경에서 침투할 수 있는 사이버 보안 침투 공간을 정의했다. 개별적 체계에서 다뤄지는 침투 공간 및 서비스와 본 연구에서 추가적으로 침투 공간 및 기술 등을 구분해 본 연구의 필요성을 집중적으로 설명했다. 그 다음으로는 침투 공간을 통해 들어올 공격 유형을 구분하고 그에 대한 설명 및 예시를 제시했다. 마지막으로는 공격을 사전에 차단하거나 완화시킬 수 있는 기술들에 대해 소개하고 미래 모빌리티 환경에서 해당 공격 시 사용할 수 있는 차단 및 완화기술을 연계하는 방안을 제시했다.

문헌고찰

본 연구는 급격히 변하는 모빌리티 환경에서 교통안전을 고려한 사이버 보안 체계를 정립하기 위해 관련 문헌 고찰을 실시했다. 자율주행차(혹은 전기차), ITS 인프라, 전기 충전 인프라 등 모빌리티 환경을 구성하는 구성요소별 사이버 보안 연구 동향을 파악하고 해당 연구 동향 분석 결과를 바탕으로 자율협력주행 환경에서 전기자동차 주행 시 발생 되어질 다양한 보안 이슈에 대해 논하도록 한다.

자율주행 기술개발은 세계적으로 가장 활발히 진보되고 있다. 국토교통부는 최근 도로 위 자율주행 허용 레벨을 레벨 2에서 레벨 3로 상향했다(MOLIT, 2020). 지속적인 발전은 사람들의 자율주행지원 차량에 대한 수요를 급증시키고 있다. 그 중 가장 인기 있는 테슬라는 전 세계에서 49만9550대를 판매하였으며, 2019년 대비 판매량이 135% 증가했다(Hankyoreh, 2021). 이렇게 수요는 지속적으로 급증하고 있지만 자율주행 능력의 한계로 다양한 사고들이 발생하고 이로 인한 인명피해로 이어지고 있다. 또한 최근에는 화이트해커가 테슬라 차량을 2분 30초 만에 해킹하는데 성공해 자율주행차의 보안은 상당히 취약한 것으로 나타났다(WIRED, 2020). 일반적인 애플리케이션 등의 해킹은 시스템이 마비되어 잠시 점검을 통해 해당 보안을 복구하는 것이 가능하지만 자율주행차량의 경우 잠시라도 사이버 보안의 취약점이 노출된다면 언제든지 사고가 발생할 수 있고 더 나아가 극심한 인명피해를 초래시킬 수 있다. 이러한 중요성을 인지해 최근 들어 차량 내 자율주행 기술에 대한 잠재적인 사이버 취약점 및 공격을 조사하고 예상되는 보안 위협 연구를 시작했다(Petit and Shladover, 2014). 화이트해커들에 의한 취약점 조사 및 실제 가능한 사이버 공격들에 대한 조사가 이루어졌으며(Parkinson et al., 2017), 실제 차량에 탑재된 On-Board Diagnostic(OBD) 인터페이스를 이용해 인가되지 않은 사용자 접근 및 해킹을 할 수 있음을 보여준 연구도 있다(Yadav et al., 2016). 이에 암호화된 신호를 이용해 차량의 악의적인 GPS 공격을 감시하고 탐지하는 기술을 개발했고(O’Hanlon et al., 2013), 베이지안 네트워크를 기반 악의적인 CAN Bus 메시지 공격을 탐지하는 기술도 연구가 진행되었다(Bezemskij et al., 2017). 차량 내부의 센서 보안을 향상시키기 위해 무선 센서 데이터를 비대칭 암호화 방법으로 보호하는 방법을 제시하는 연구가 진행되며(Rouf et al., 2010), 공격자들이 자율주행에 사용하는 카메라를 향한 악의적인 공격에 대비할 수 있는 최적의 추가적인 카메라 숫자와 위치 등을 보여주는 방법도 제시했다(Grisleri and Fedriga, 2010).

완전자율주행을 위해서는 자율협력주행기술이 반드시 필요하다. 해당 기술은 통신 기반의 애플리케이션들이 사용된다. 통신 애플리케이션으로는 차량 간 통신(V2V), 차량 인프라 간 통신(V2I), 인프라 간 통신(I2I), 차량과 전력 시스템 간 통신(V2G) 등이 있다. 이러한 통신은 Vehicular ad hoc network(VANET), WAVE(DSRC 기반), C-V2X 등으로 이뤄진다. 통신에 기반에 둔 자율협력주행기술은 공격자에 의한 악의적인 데이터 삽입, 중간자 공격 그리고 분산서비스 공격 등에 의해 자동차 위치, 속도 등 데이터가 정상적으로 교화되지 못하는 것을 확인했다(Ye et al., 2018). 이러한 사이버 공격을 탐지 및 예방하기 위해 딥러닝 그리고 RNN(Recurrent Neural Networks) 기술 등을 이용해 자율협력주행 침입 탐지 시스템이 연구되고 사용자의 이력 데이터에 기반을 둔 행동분석 사이버 공격탐지 시스템이 제안되었다(Aloqaily et al., 2019; Levi et al., 2018). 그러나 기계학습 기반의 이상 탐지(anomaly detection) 기술은 사소한 데이터의 변형에 쉽게 반응되기 때문에 네트워크 통신 데이터에 기반을 둔 소프트웨어 정의 네트워크 기술 등을 이용한 침입탐지 및 이상 상태 감지 시스템을 제안했다(Nobre et al., 2019). 국내의 경우를 보면 현재 세종시에서 추진되는 스마트시티 자율협력주행 서비스는 블록체인을 통한 DID(Decentralized identifiers)를 사용해 자율협력주행에 참여하는 기기와 장비들의 신분을 확인해 DIDs에 인증되지 않은 외부 침입자의 사이버 공격을 방지할 수 있는 기술을 접목하기로 했다(Sejong City, 2020).

자율주행 수단은 향후 전기 에너지를 기반으로 한 차량이 제조된다. 이미 세계는 에너지 전환시대를 맞이해 많은 선진국의 도시에서는 내연기관 차량을 퇴출한다고 선언한 바 있다(Korea Energy Agency, 2017). 전기기반의 자율주행차와 자율협력주행기술 구현을 지속가능하게 하기 위해서는 반드시 전기차 충전기 및 충전소가 필요하며, 전기차 충전소 관련 연구는 충전소 위치 및 입지관련 연구가 진행되고 있다(Park et al., 2017). 이러한 전력 시스템 또한 디지털화에 맞춰 대부분 충전기 또는 통신 및 디지털 프로세서에 기반을 둬 운영하고 있다. 따라서 사이버 보안에 대한 문제점이 여기서도 발생되며 전기차량 충전기가 바이러스 등의 백도어(backdoor)에 의해 감염될 수 있다. 전력 시스템이 감염 및 공격을 당할 경우 충전기가 정상적인 운영을 못하며 나아가 완충 후에도 지속적인 충전을 하는 등 해당 도로망에 전기차량들에게 배터리 충전을 불가능하게 할 수 있다(Acharya et al., 2020). 이러한 문제점 분석을 해결하기 위해 전기공학 전문가들은 전기차 충전 시스템에 대한 위험도 분석 및 예상되는 사이버 공격 형태 등을 보고했다(Reeh et al., 2019). 또한 전기차 배터리 모델 및 측정값의 제어 기술에 기반을 둔 사이버 공격탐지 기술이 연구되었다(Dey and Khanra, 2020).

문헌고찰 결과 Table 1과 같이 사이버 보안과 관련된 연구는 1) 리뷰를 통한 시스템 개념 정립, 2) 정립된 시스템 내 발생 가능한 시나리오 정립(인지(identify), 예방(protect), 검지(detect) 등), 그리고 3) 시나리오를 효과적으로 대응(respond) 혹은 공격 침투 시 완화 전략(mitigate and recover) 알고리즘으로 나눠진다. 많은 연구 분야에서 리뷰에 기반한 개념 정립 연구가 선행되어짐을 알 수 있다. 또한 대부분의 문헌에서 자동차 내부, 인프라 시스템, 전기차 충전소 등 개별적인 보안 이슈 및 해결책을 다루고 있다. 일부 연구에서는 자율주행자동차와 충전시스템 또는 자율주행자동차와 인프라 이렇게 두 개의 시스템을 고려한 리뷰 연구들은 존재하나 자율주행자동차, 충전시스템 그리고 인프라를 포괄적인 관점에서 리뷰한 연구는 진행되지 않았다. 또한 문헌 고찰에서 알 수 있듯이 차량과 인프라 간 사이버 보안의 이슈를 다룬다고 해도 교통 안전 관점 보다는 데이터 정보보호 등 일부 사이버 보안에 대한 문제점을 발견하고 이를 해결하기 위한 방법론 등을 제시하고 있다.

앞으로 도래하는 자동화, 초연결화, 전기화, 공유화가 되는 ACE’S 모빌리티 환경에서 개별적인 시스템만을 고려한 사이버 보안은 인명피해와 직접적으로 연결되는 사이버 보안에 대한 이슈 발생 시 이를 능동적으로 대처하는 데 명백한 한계가 존재한다. 아울러 새로운 차량 통신 및 센서 기술 등이 지속적으로 발전하고 개발됨에 따라 새로운 보안 위협 및 취약점이 발생할 가능성이 존재하기 때문에 이러한 내용들을 포괄적인 관점에서 체계를 정립하고 예방할 수 있는 체계 정립이 시급하다. 본 연구는 체계적인 문헌고찰 결과를 바탕으로 자동화, 전기화, 초연결화, 공유화 환경에서 발생하는 포괄적인 사이버 보안 체계에 대해 구상해보도록 한다. 개별 시스템에서 다뤄지는 사이버 보안과 본 연구에서 구상한 사이버 보안체계의 차이점을 명확히 기술하고 필요한 해당 기술들에 대해 상세히 소개하도록 한다.

Table 1.

Customized solutions in cyber security issues under connected and automated E-mobility environment

| Authors (Year) | Research area | Research focus | ||||

|

Autonomous vehicle |

Power grid (EV charger) | Infrastructure |

Concept review | Scenario | Algorithm | |

| Acharya et al. (2020) | ✕ | ✕ | ✕ | |||

| Alcaraz et al. (2017) | ✕ | ✕ | ✕ | |||

| Aloqaily et al. (2019) | ✕ | ✕ | ✕ | |||

| Arias-Molinares and García-Palomares (2020) | ✕ | ✕ | ||||

| Arul et al. (2019) | ✕ | ✕ | ||||

| Bezemskij et al. (2017) | ✕ | ✕ | ||||

| Butler et al. (2020) | ✕ | ✕ | ✕ | |||

| De Melo et al. (2017) | ✕ | ✕ | ✕ | ✕ | ||

| Deichmann et al. (2019) | ✕ | ✕ | ✕ | |||

| Delucchi et al. (2014) | ✕ | ✕ | ||||

| Dey and Khanra (2020) | ✕ | ✕ | ✕ | ✕ | ||

| Greenblatt and Shaheen (2015) | ✕ | ✕ | ✕ | |||

| Grisleri and Fedriga (2010) | ✕ | ✕ | ||||

| Imadali et al. (2014) | ✕ | ✕ | ||||

| Jiang et al. (2016) | ✕ | ✕ | ||||

| Levi et al. (2018) | ✕ | ✕ | ✕ | ✕ | ||

| Li et al. (2018) | ✕ | ✕ | ✕ | |||

| Miyata (2018) | ✕ | ✕ | ||||

| Nobre et al. (2019) | ✕ | ✕ | ||||

| O’Hanlon et al. (2013) | ✕ | ✕ | ✕ | |||

| Parkinson et al. (2017) | ✕ | ✕ | ✕ | |||

| Petit and Shladover (2014) | ✕ | ✕ | ✕ | |||

| Reeh et al. (2019) | ✕ | ✕ | ✕ | |||

| Rouf et al. (2010) | ✕ | ✕ | ✕ | |||

| Sovacool et al. (2018) | ✕ | ✕ | ||||

| Ueda et al. (2015) | ✕ | ✕ | ||||

| Yadav et al. (2016) | ✕ | ✕ | ✕ | |||

사이버공격 침투 가능 구간 분석

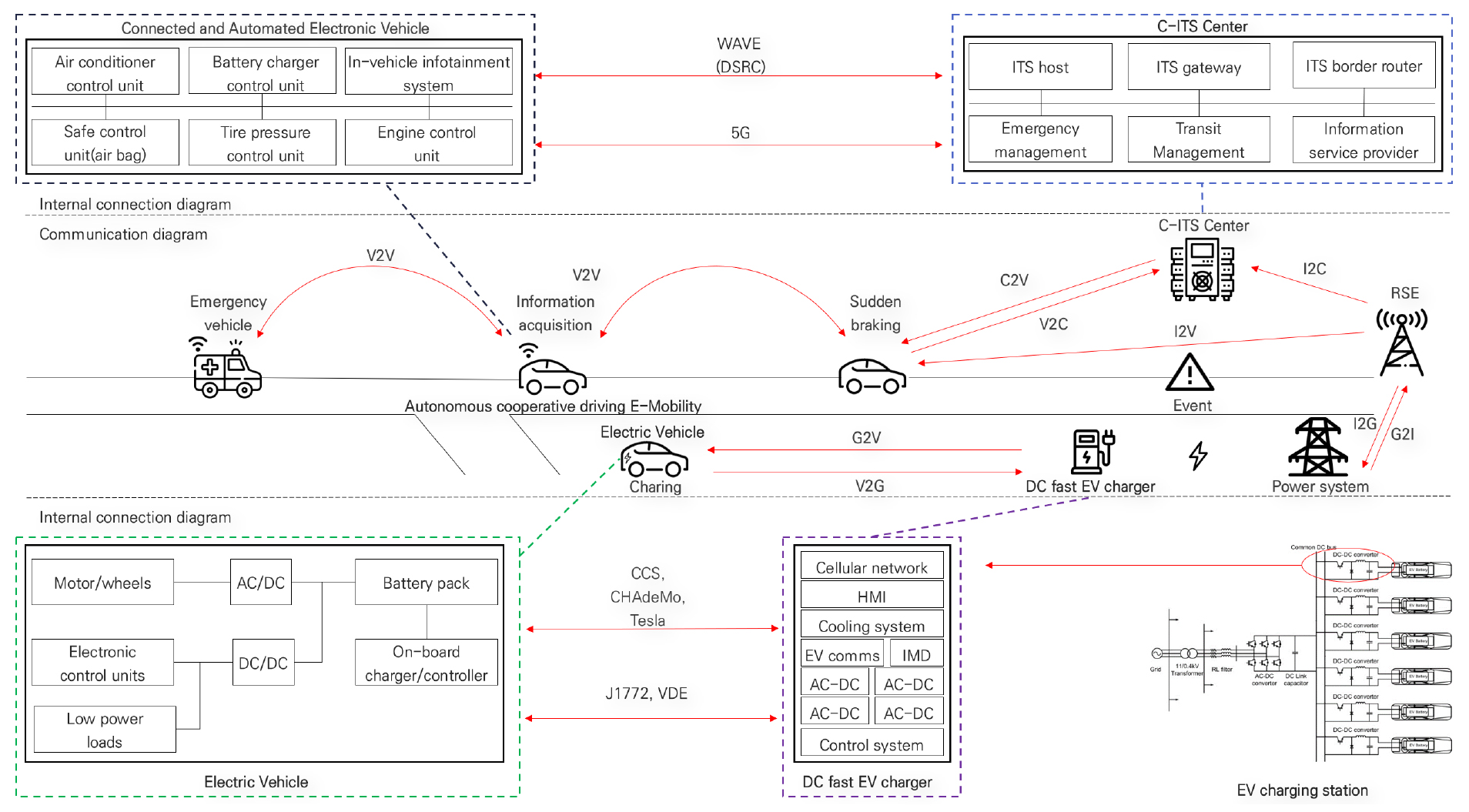

본 연구의 목적은 현재의 상황에서만 구현 가능한 사이버 보안을 구상하기보다는 한국판 뉴딜 사업 등 급속도로 발전하고 있는 첨단 기술들을 적용한 모빌리티 환경(레벨 4 자율협력주행 환경 등)에 교통안전에 직적접인 영향을 미치는 보안에 대한 이슈들을 발견하고 이를 능동적으로 차단하기 위한 체계를 정립하는 것이다. 전술한 바와 같이 이미 자율주행은 더 나아가 자율협력주행으로 기술이 진일보할 것이며, 향후 수단들은 내연기관에서 전동기관으로 변환될 것이다. 그러므로 자율주행 수단, 인프라, 전력시스템(충전기 혹은 충전소 등) 간의 관계를 사이버 보안 측면에서 정립해야 한다. 여기서 수단은 자율협력주행 전기자동차(여기서, Vehicle 또는 V)를 지칭하고, 인프라(여기서, Infra. 또는 I)는 자율협력주행에 센터(여기서, Center 또는 C) 혹은 인프라에서 필요한 정보를 습득 후 자동차에 전달해주는 시설이며, 전력시스템(여기서, Grid 또는 G)은 자율협력주행 전기자동차 충전 및 방법 등을 할 수 있는 인프라를 말한다. Figure 1은 V-I-C-G를 제공하는 환경을 기능별로 묘사했다. 예를 들어 도로에 갑작스러운 장애물이 나타나면 해당 도로를 감시 중인 노변 기지국/센서가 이를 파악하고 해당 문제를 근처 자율협력주행 자동차(I2V)와 통합관제센터(I2C)에 전달한다. 이때 후방의 자율협력주행 자동차들은 해당 장애물에 대한 정보가 없어서 갑작스러운 감속에 대응하지 못하므로 정보를 받은 선행 차량은 V2V 통신을 통해 후방 차량에게 해당 장애물 정보를 전달한다. 이때 통합관제센터는 혹시 모를 사고에 대비해 C2V 통신을 통해 긴급차량을 파견하게 되고 문제가 발생 시에 대처하게 된다.

Figure 1에 제안된 ACE’S 모빌리티 환경은 다양한 구간에서 해커들의 사이버 공격 침투가 가능하다. 사이버 보안 연구 및 기술 개발은 사이버 공격이 침투 가능한 구간부터 명확히 정의하고 발생되는 다양한 공격으로부터 예방 및 완화 가능한 전략을 만드는 데서부터 출발한다. ACE’S 모빌리티 환경에서의 사이버 공격은 다양한 결과를 가져올 수 있다. 예를 들어 사이버 공격으로 인한 (1) 금전적인(경제적인) 손실을 줄 수 있고, (2) 정상적인 동작을 방해받을 수 있으며, (3) 안전(safety)의 위협을 받을 수 있다. 금전적인 손실이 결과로 올 수 있는 사이버 공격의 예로써는 공격자가 운전자의 신용카드/하이패스 등의 결제 도구를 해킹하여 운전자의 개인정보를 이용하여 악의적인 이득을 취할 수 있다. 자율주행차의 네비게이션을 해킹하여 잘못된 운행 경로로 안내하는 등의 공격은 정상적인 동작을 방해받는 예로 볼 수가 있다. 이러한 사이버 공격 등은 실제 운전자나 자율주행 자동차에 탑승한 사람들의 안전 및 생명에 영향을 끼치지는 않는다. 그러므로 본 논문은 안전(safety)의 위협을 받는 경우를 중심으로 사이버 공격 및 대처 방안에 대해서 다뤄 보도록 한다.

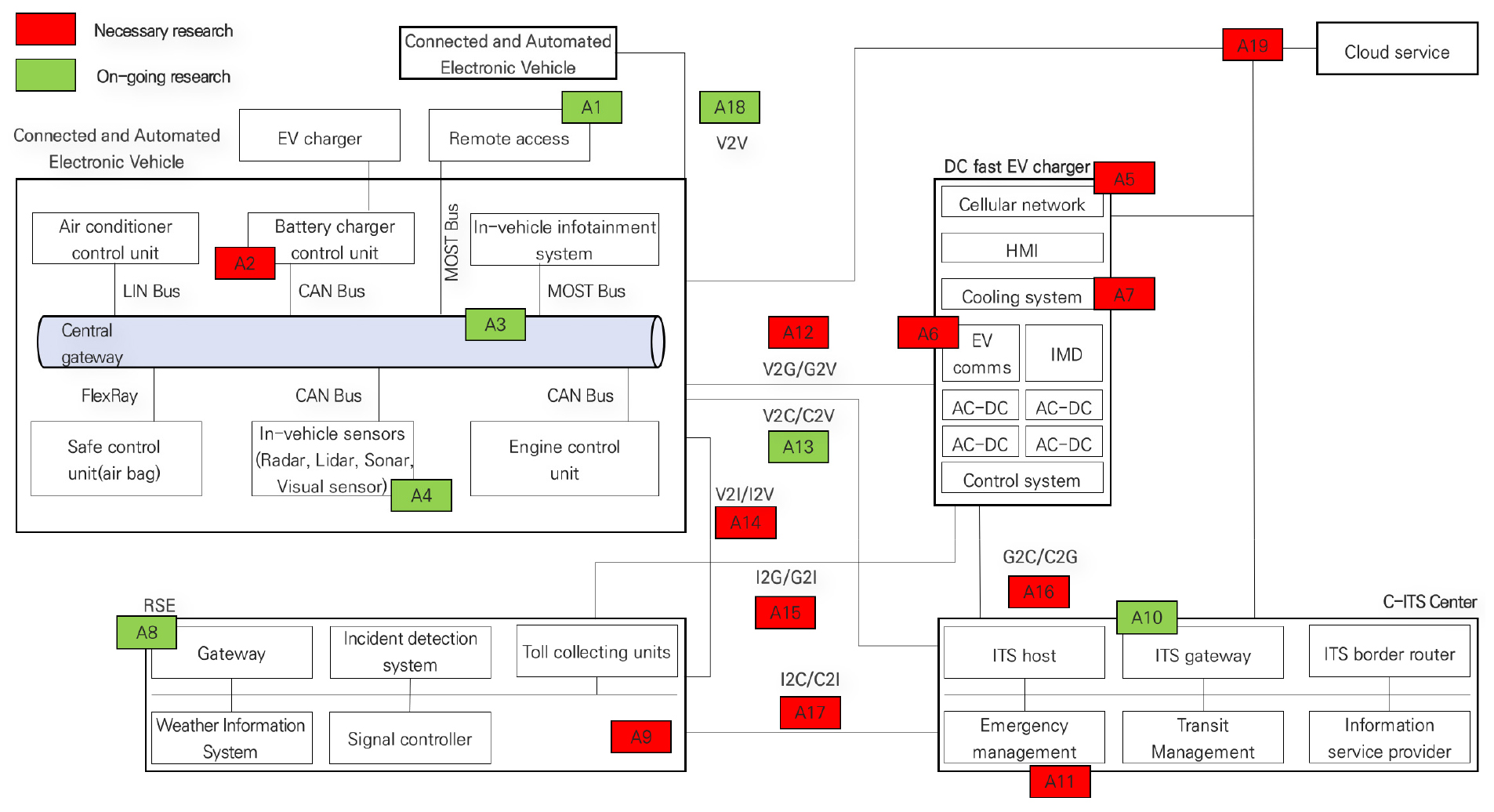

Figure 2는 ACE’S 환경 하에서 잠재적인 사이버 공격 침투 가능 구간을 정의했다. 정의된 바와 같이 해당 환경에서는 총 19개의 침투 구간이 존재한다. 현재 진행 중인 연구에 대해서는 문헌고찰을 통해 파악했으며, 그 외 필요 연구 구간은 본 연구에서 새롭게 정의했다.

A1은 개별차량으로의 침투 경로다. 자율주행모드를 탑재한 차량은 다양한 통신을 기반으로 전자제어장치(Electronic Control Unit, ECU)로 운행이 제어된다. 이런 통신을 담당하는 원격제어 통신 모듈은 공격자의 침입경로가 될 수 있다. 또한 원격제어 모듈에서 사용되는 WAVE, 5G, OTA(Over The Air) 등도 침입 경로가 될 수 있다. A2는 차량 내부 프로그램을 기반으로 실행되는 장비에는 백도어 등의 말웨어 바이러스 침투가 가능하다. A3는 차량 내부 모든 통신을 담당하는 중앙 Gateway에 대한 부분이다. 해당 모듈은 공격자가 차량 내 모든 정보를 확인할 수 있는 좋은 모듈이므로 침입 경로가 될 수 있다. 또한 여기에 사용되는 LIN Bus, CAN Bus, FlexRay 등의 통신 프로토콜은 보안에 취약한 특성이 있다. CAN Bus의 경우 보안 인증이 추가되어있지 않아 패킷 변조가 쉽고, LIN Bus 및 FlexRay는 암호화를 사용하지 않은 통신 프로토골이라 악의적인 패킷 변조 및 삽입이 가능하다. A4는 개별 센서에 대한 침투 경로를 정의한 것이다. 차량 내 모니터링을 위한 많은 센서들이 기 설치되어있고 센서의 측정 값들은 자율주행을 위한 필수 정보들이다. 이러한 센서들은 사이버 보안이 미미하므로 공격자 침입 경로가 될 수 있다.

전력 충전 인프라에 대한 침투경로는 A5-A7과 같다. 대표적인 고속충전기와 외부의 통신 프로토콜은 OCPP(Open Charge Point Protocol)이다. OCPP는 자체적인 보안이 설정되어있지만 다양한 연구에서 취약점이 나타냄을 보여주고 있다(Alcaraz et al., 2017). 또한 인터넷 기반의 통신을 사용해 데이터를 교환함으로써 공격자의 침입 경로가 될 수 있다(A5). A6는 충전기와 전기차량을 연결하는 통신 경로를 말한다. 해당 경로는 CCS, CHAdeMo, 테슬라 등이 있고 해당 통신을 통해 공격자는 충전 인프라에서 전기차로 또한 전기차에서 충전 인프라로 악의적인 공격 실행이 가능하다. 충전제어시스템은 마이크로프로세서 기반이 제어 장치이며 CAN Bus 통신을 사용해 전류, 전압 등을 제어한다. 이러한 기기들은 공격자의 침입 경로가 될 수 있다(A7).

교통 인프라인 노변기지국은 WAVE 및 5G C-V2X 등의 통신을 사용해 주변 차량이나 인프라 등과 정보를 교환한다. 이 부분이 A8 경로구간이다. 해당 구간에 방화벽이나 침입탐지 시스템이 없이 설치되는 경우가 대부분이며 이는 역시 공격자의 침입 경로가 될 수 있다. 또한 노변기지국의 시스템은 마이크로 프로세서 기반의 장치들로 구성되어있어 이는 마찬가지로 백도어 등의 말웨어 바이러스에 취약하고 지속적인 보안 업데이트 및 침입 탑지 시스템을 미사용하면 또 다른 침입 경로로 활용될 수 있다(A9).

센터 혹은 플랫폼은 WAVE 및 5G C-V2X 등의 통신을 사용해 차량과 인프라에 직접적인 정보를 송 ‧ 수신하기도 한다. 그러나 방화벽이나 침입탐지 시스템이 설치되어도 피싱 이메일 혹은 악의적인 웹페이지 등을 이용해 상주하는 엔지니어나 운영자의 시스템 자체를 감염시켜 공격 할 수 있다(A10). 또한 서버 등의 컴퓨터를 기반으로 하는 프로그램들은 다양한 소프트웨어들이 설치가 되어있고 개별 소프트웨어의 보안 취약점이 존재한다. 이러한 문제점 해결을 위해서는 안티 바이러스 소프트웨어나 지속적인 패치 및 업데이트를 통해 발견되는 문제점들을 해결해야 한다(A11). 이 외에 차량과 충전 인프라 사이의 통신(V2G 또는 G2V)은 A12, 차량과 센터와의 V2C 또는 C2V 통신은 A13, 차량과 인프라 간 통신 도로 인프라 간의 V2I 또는 I2V 통신은 A14, 도로 인프라와 충전 인프라 간의 통신 I2G 또는 G2I는 A15, 센터와 충전 인프라 사이 통신 G2C 또는 C2G는 A16, 그리고 도로 인프라와 센터 간 I2C 또는 C2I은 A17이다. 마지막으로 차량 간 V2V 통신 구간인 A18에서도 공격 침투가 가능하며 A19인 클라우드를 통한 애플리케이션을 이용하여 사이버 공격이 가능하다.

주요 사이버 공격 유형 분석

본 절은 현재까지 발견되거나 연구되어온 사이버 공격의 형태는 다양하나 본 연구에서 한정짓고 있는 ACE’S 환경 하에서 발생되는 주요 공격 유형을 소개한다. 4가지 공격 유형으로 구분할 수 있으며 분산서비스 공격, 통신 프로토콜 공격, 악의적인 데이터 주입, 그리고 중간자 공격이다.

1. 분산서비스 공격

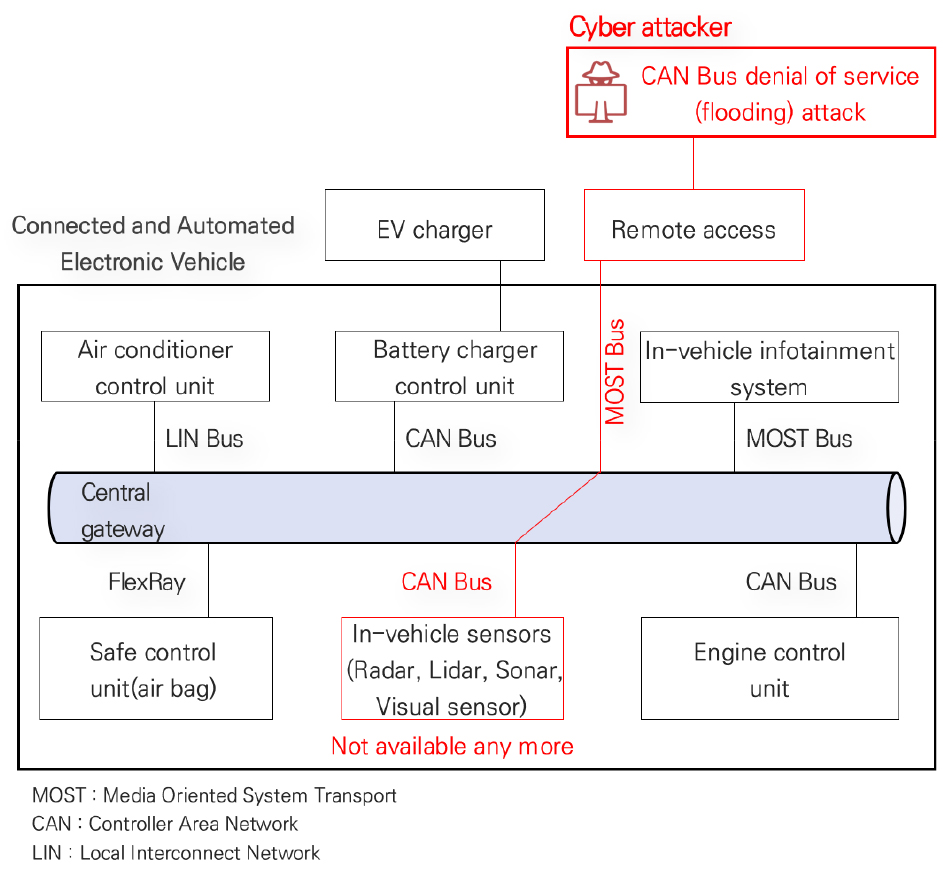

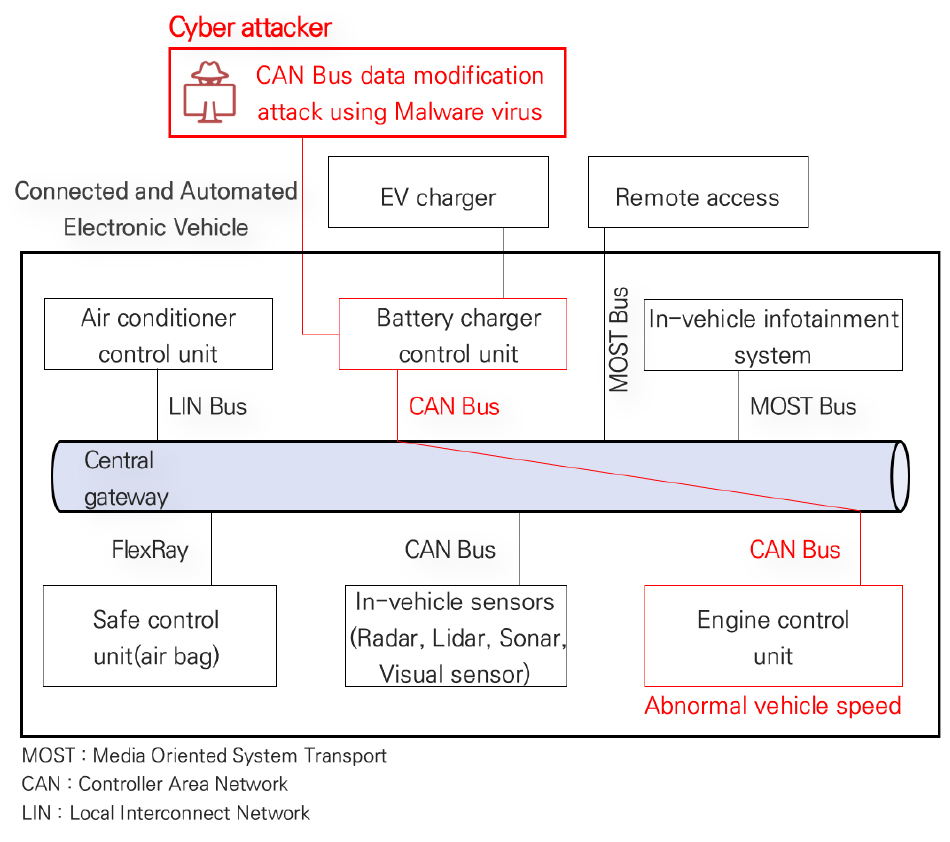

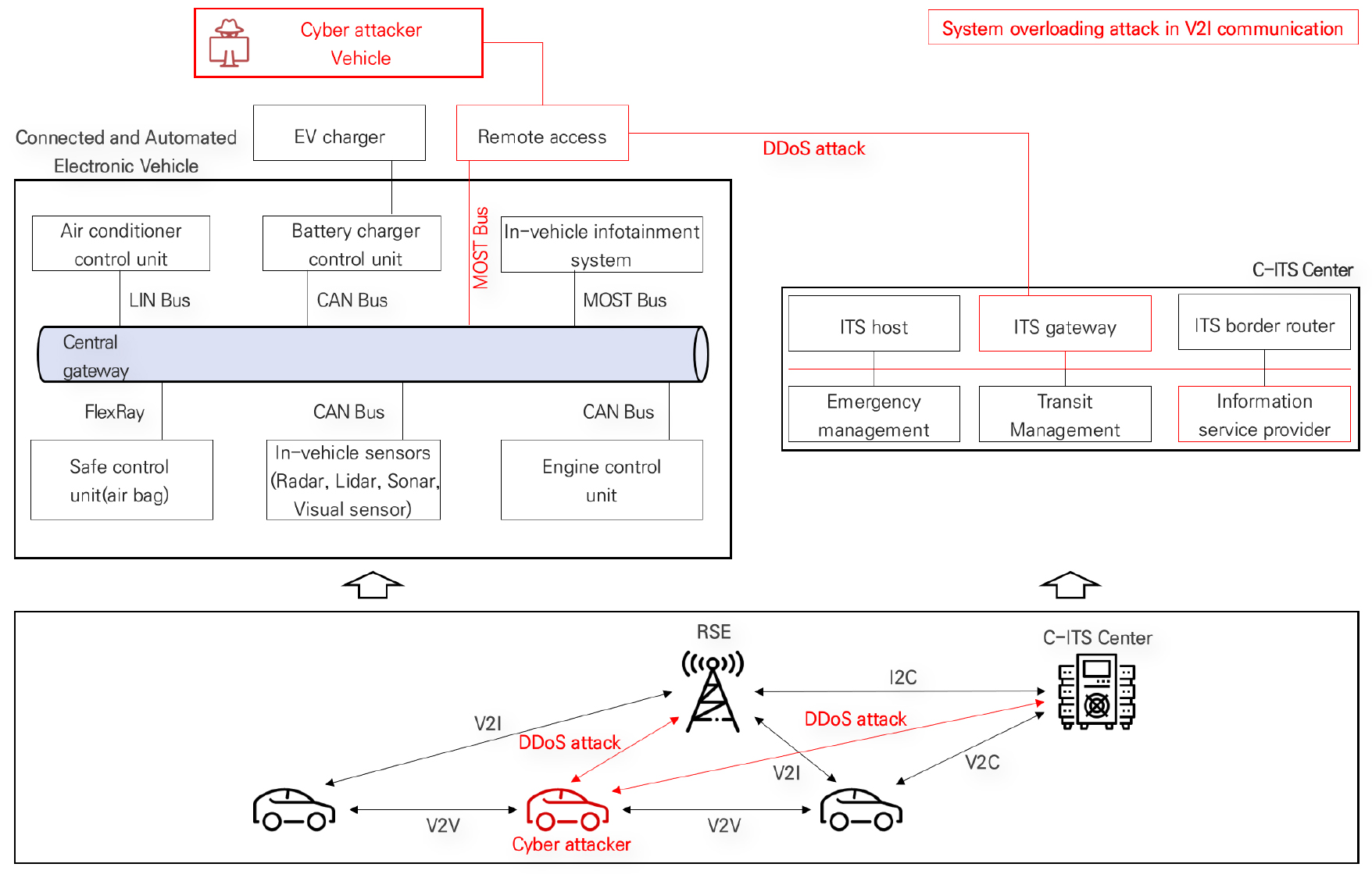

일반적으로 DDoS(Distributed denial of service attack) 공격이라고 알려져 있다. DDoS 공격은 공격자가 운영자의 해당 서비스나 시스템의 자원을 사용하지 못하게 접근을 차단하는 방법이다. 대표적 공격방법으로는 Flooding을 통해 표적 장치의 자원을 소모하게 하거나 짧은 시간 내에 많은 요청을 보내 시스템 과부화를 일으키는 방법 등이 있다. DDoS는 공격이 하나가 아니라 여러 객체들에서 분산적으로 시행되어 더 많은 공격들이 동시다발 적으로 하나의 대상을 향해 진행되므로 공격을 해결하는 데 많은 어려움이 있다. 대표적인 차량 대상의 분석서비스 공격으로는 센서 데이터 공격이 있다. 이는 자율협력주행을 위한 Radar, Lidar, Sonar, Visual 센서 모듈 등에 지속적인 상태 업데이트를 지시해 해당 모듈이 더는 정확한 측정값을 가져오지 못하게 하는 방법이다. Figure 3은 차량에 DDoS 공격 예시에 대한 개념도를 묘사한 것이다.

2. 통신 프로토콜 공격

통신 프로토콜 공격(Communication protocol attack)은 시스템에 사용되는 모든 통신이 대상이 되는 공격유형이다. 차량 내부에서 사용되는 CAN Bus 통신, 외부와 연결되는 WAVE, C-V2X 등이 모두 대상이 된다(Figure 4 참조). 공격자는 시스템에서 사용되는 통신 프로토콜들의 기본 규약을 분석하고 정보를 습득해 앞으로 공격에 사용될 수 있는 지식을 얻는 방법과 잘못된 통신 데이터를 주입해 시스템이 잘못된 판단을 하도록 하는 방법을 사용한다. 예를 들어 CAN Bus 통신은 암호화(encryption)가 되지 않은 상태로 데이터를 주고받기에 공격자가 네트워크에 접근만 가능하다면 모든 통신 내용을 확인할 수 있다. 통신 내용을 확인한 후에 브레이크 혹은 엑셀러레이터 등의 주요 장비 제어를 하는 데 데이터 값을 찾아 악의적인 통신 패킷을 삽입하게 되면 공격자는 본인의도대로 차량을 제어할 수 있다. 이에 대한 대비책으로는 통신 메시지 인증(authentication)을 통해 송신자의 데이터가 중간에 변조 및 생성되지 않았음을 확인하는 방법이 있다. 송 ‧ 수신자는 동일 암호키를 가지고 있으며 송신자는 데이터를 보내기 전에 암호키를 이용해 메시지 암호 코드를 생성하여 보내는 데이터에 첨부하여 송신하게 된다. 반대로 수신자는 송신자가 보내온 데이터를 이용해 같은 암호키를 이용해 메시지 암호 코드를 생성하게 되고 전달된 메시지 암호 태그와 비교한다. 이때 두 개의 메시지 암호 코드가 값은 값이 아니라면 메시지 변조 생성을 의심하고 이 메시지는 파기하게 된다. 대표적인 메시지 암호 코드 알고리즘으로는 Keyed-Hash Message Authentication Code(HMAC) 또는 Galois Message Authentification Code(GMAC) 등이 존재한다(Jiang et al., 2016; Lu et al., 2009).

3. 악의적인 데이터 주입

데이터 주입 공격(abnormal data injection attack)은 호스트 시스템의 관리자 권한을 얻거나 말웨어 바이러스 등을 통해 시스템의 제어 권한을 가지고 있는 상태에서 정상적인 데이터를 교환하듯이 통신을 하면서 악의적인 데이터를 주입하는 공격 중의 하나이다. 이는 호스트 시스템이 이미 보안 인증서를 받고 시스템 상에서 안전한 호스트로 인정받은 상태에서 데이터를 주입하는 공격이므로 데이터 암호화나 인증 등의 방법으로도 대처할 수 없는 특징을 가지고 있다.

4. 중간자 공격

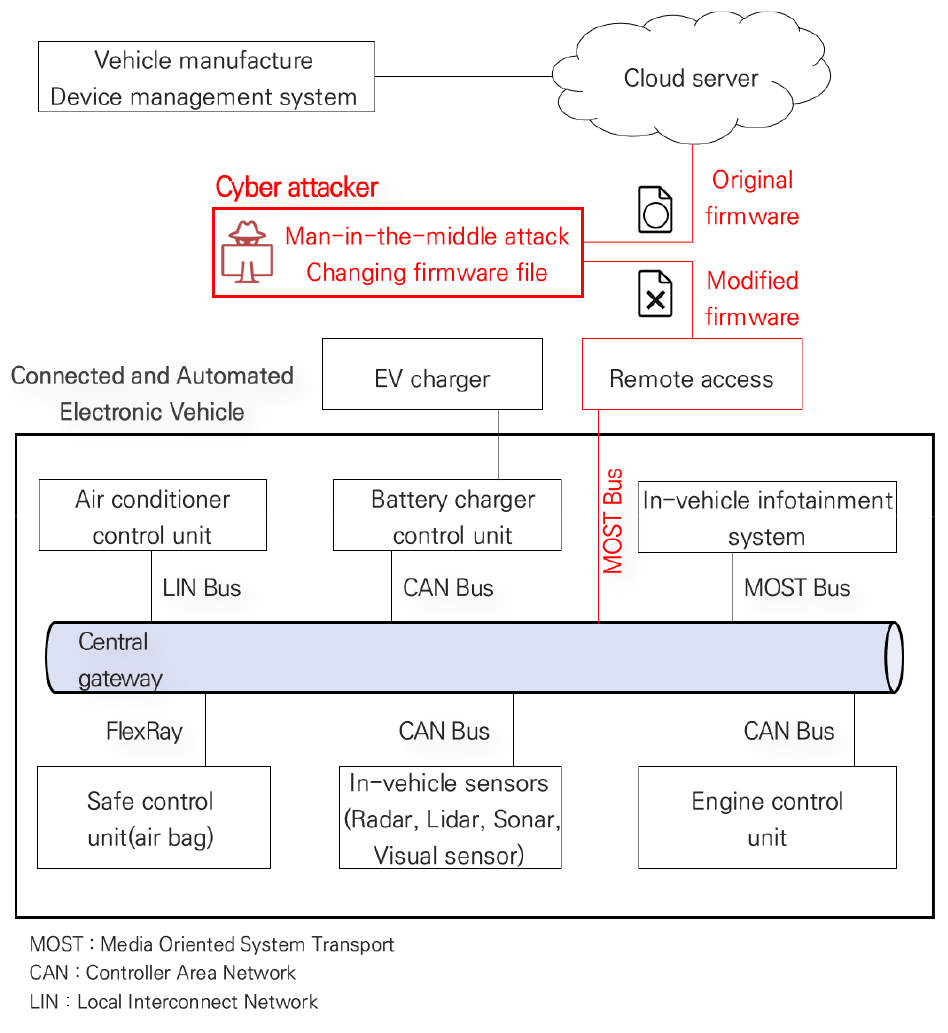

중간자 공격(man-in-the-middle attack)은 공격자가 데이터를 주고받는 객체들의 사이에 존재하면서 데이터를 도청하고 또는 악의적인 데이터를 생성해 정상적인 데이터처럼 보이게 하는 공격방법을 지칭한다(Figure 5 참조). 도청 공격의 목적은 사용자의 개인적인 정보(로그인 아이디/패스워드, 신용카드 번호) 등을 알아내는 데 있으며 이는 자율협력주행 차량들이 충전소에서 충전 시 결제내용/방법 등을 파악하여 사용자에게 금전적인 손실을 가져다 줄 수 있다. 악의적인 데이터 생성 방법에는 제조사에서 생성하지 않은 소프트웨어나 펌웨어를 강제적으로 시스템에 업데이트시켜 제어 권한을 가지는 방법이 있다. OTA(over the air)는 기기 및 장치의 소프트웨어 및 펌웨어 등을 무선 통신 등을 이용하여 업데이트해주는 새로운 기술이다. 이 기술의 장점은 이름에서 알 수 있듯이 해당 기기가 다른 장치에 연결하여 업데이트를 설치할 필요 없이 자동으로 모든 것이 이루어질 수 있다는 데에 있다. OTA를 이용한 업데이트는 장치관리시스템에서 배포한 새로운 펌웨어가 클라우드 서버로 전송이 되고 이 클라우드에 연결되어있는 많은 장치 즉 자율주행 자동차, 전기차 충전기, 교통제어시스템 등은 해당 펌웨어를 자동으로 내려받아 진행되게 된다. 현재 많은 자율주행차량 제조사들은 OTA 방법으로 시스템 업데이트를 실시하는데 이때 공격자가 중간에서 실제 업데이트 파일을 변조된 업데이트 파일로 변경해 업데이트를 동작할 수 있다(Johannes et al., 2019). 해결방법으로는 Secure boot 등을 통한 암호화 방법으로 업데이트에 사용되는 파일의 무결성(integrity)을 확인한 후에 업데이트를 시행하는 방법이 있다. 이를 통해 malicious attack, rootkits 혹은 unauthorized software/firmware 업데이트 등을 시스템 실행 전에 방지할 수 있다. 그러나 이러한 방법에도 Secure boot에서 사용되는 암호키가 분실 및 유출되게 되면 공격자들은 해당 공격에 성공할 수 있는 취약한 상황이 만들어진다. 블록체인 등을 통한 Decentralized identifier(DIDs)는 자율협력주행에 참여하는 기기와 장비들의 신분을 확인해 줄 수 있으며 이를 통해 DIDs에 인증되지 않은 외부 침입자의 사이버 공격을 방지할 수 있다(Reed et al., 2020).

객체 간의 사이버 보안 이슈 분석

1. 차량과 도로 인프라 간 보안이슈

1) V2I 시스템 과부하 공격

만약 분산서비스공격 모듈을 탑재한 차량이 자율협력주행 모드를 발동한 상태에서 공격을 시작한다면 모든 V2I 통신으로 사용되는 정보들 및 센서 데이터의 사용이 불가능해지며 차량들은 정확하고 안전한 차량 운행 제어가 불가능해진다(Figure 6 참조). 모든 외부 통신들은 더는 협력주행에 관한 정보를 얻지 못하며 최악의 상황에는 시스템 과부하로 인해 교통사고가 발생할 수 있다. 이러한 공격의 대비책으로는 DDoS 공격으로 인해 시스템 과부하 또는 외부 협력주행 데이터의 접근이 불가능한 상황이 확인되면 안전모드를 실행해 차량에 탑승하고 있는 운전자가 레벨1-레벨3 수준의 운행으로 전환하여 차량제어를 시행해야 한다.

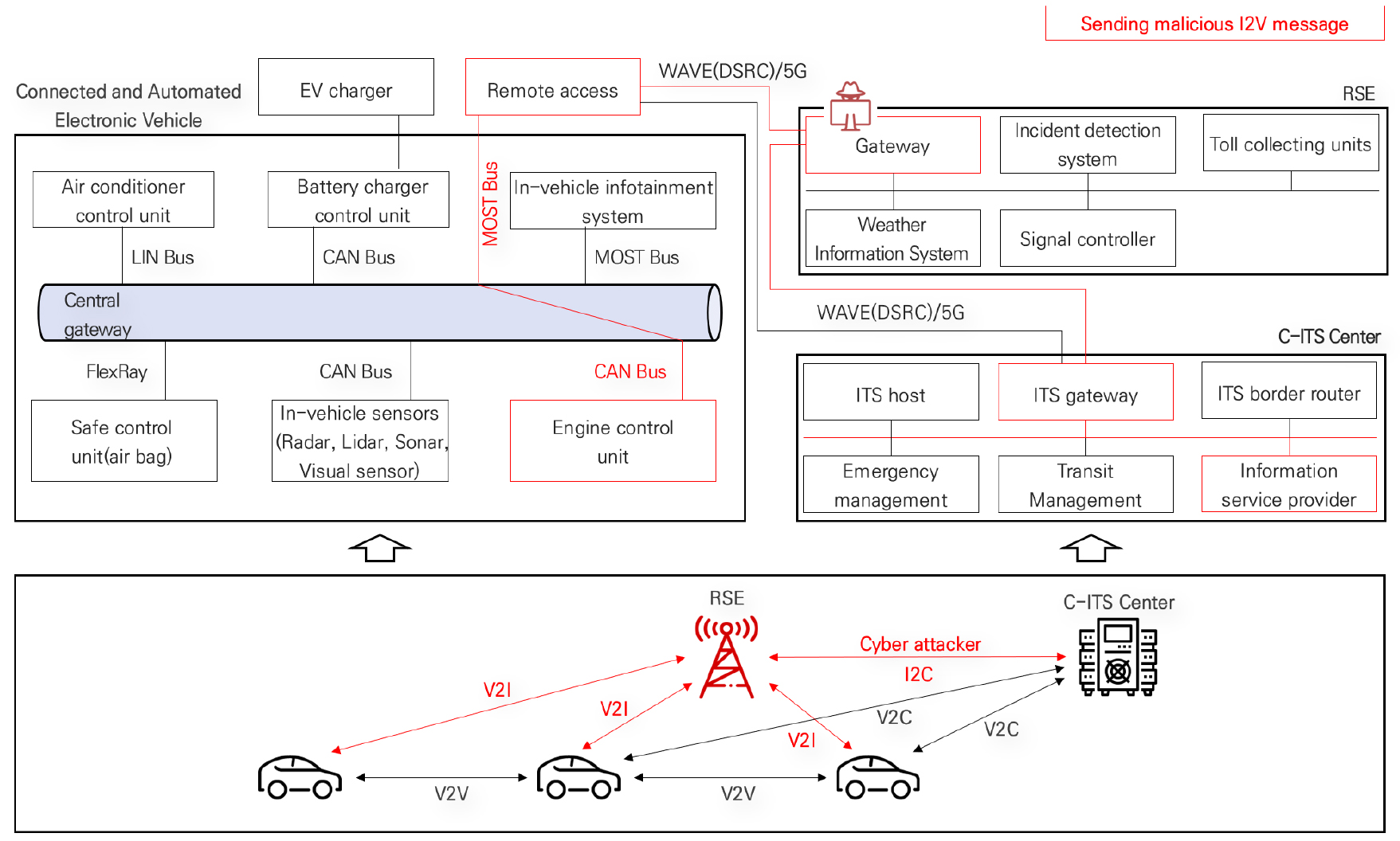

2) 악의적인 I2V 메시지 전송 공격

도로 인프라 중 하나가 바이러스에 의해 제어 권한이 공격자에게 있고 실제 있지 않은 사물이 군집운행 중인 자율협력주행 지휘 차량(Leading Vehicle)에게 도로 위에 있다고 메시지를 전송하므로써 지휘 차량은 브레이크 동작을 일으키고 이 구역을 통과하는 모든 차량의 교통량을 증가시켜 예상치 못한 혼잡 문제를 야기시킬 수 있다(Figure 7 참조). 또한 악의적인 신호등 신호를 전송해 실제 교차로 내 차량 진입이 불가능 상황에 진입시켜 교통사고를 유발할 수 있다. 공격을 시행하는 도로 인프라는 이미 보안 인증서를 받아 시스템 내에서 통신에 참여해 자율협력주행 차량들은 이를 잘못된 정보라고 판단하기 어렵다. 이러한 사이버 공격을 대처하는 방안은 안티바이러스 소프트웨어나 침입 탐지 시스템을 설치해 시스템에 감염된 파일 등이 있는지 확인하는 방법이 있다. 또한 비정상적 행동 또는 로그 등을 감시해 시스템 문제를 조기 발견할 수 있다.

2. 차량과 충전 인프라 간 보안 이슈

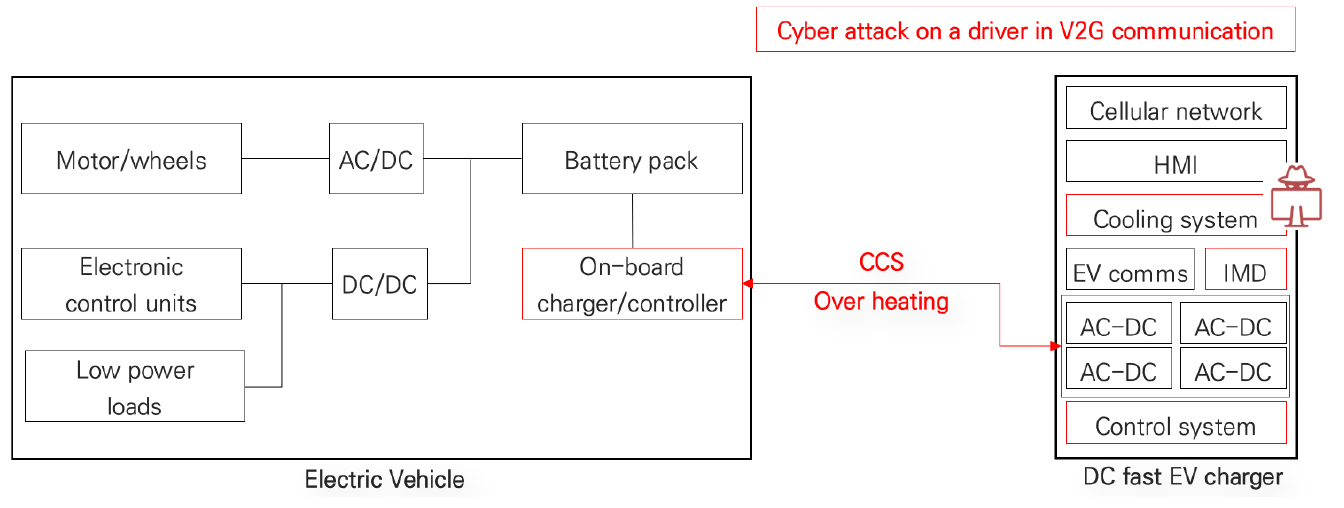

1) 차량 배터리 과충전 공격

대부분의 차량 충전 인프라는 외부에 설치가 되어있으며 손쉽게 누구나 접근할 수 있기에 사이버 보안에 취약한 구조로 되어있다. 시리얼 통신 포트나 USB 등 외부 통신망을 통한 충전기의 제어기에 접근해 펌웨어나 내부 소프트웨어를 변조할 수 있는 취약점이 존재한다. 최악의 상황에는 공격자가 충전기의 펌웨어를 변조해 자율협력주행 차량이 충전을 위해 연결되었을 시 배터리가 완충되더라도 지속해서 충전을 명령해 자동차 내부 배터리 시스템에 손상을 가져올 수 있다(Figure 8 참조).

2) 차량 운전자 대상 공격

Figure 9에 제시된 바와 같이 고속충전기는 교류/직류 컨버터를 이용해 직류 전류를 직접 전기차량에 연결해 충전하는 방식이다. 이때 사용되는 충전 커넥터는 CCS, CHAdeMo 등의 다양한 종류가 존재한다(De Melo, 2017). 직류 충전 방식은 높은 전류를 케이블을 이용해 충전하는 방식으로 충전 중 높은 열이 발생하게 되므로 쿨링 시스템을 이용해 케이블 온도를 낮추게 된다. 그러나 충전 중인 차량이 이미 공격자에 의해 감염되어 충전기 쿨링 시스템을 마비시키면 직류 케이블의 높은 온도 때문에 케이블에 손상이 갈 수 있다. 이런 경우 충전기 외부에 높은 직류 전류가 차량 내부로 흐를 위험성이 존재한다. 이는 큰 인명피해를 초래시킬 수 있다. 또한 충전기와 웹서버 간 통신을 공격하여 차량 운전자의 신용카드 이력 정보 등 개인정보를 유출 시킬 수 있는 위협도 존재한다.

3. 도로 인프라와 충전 인프라 간 보안 이슈

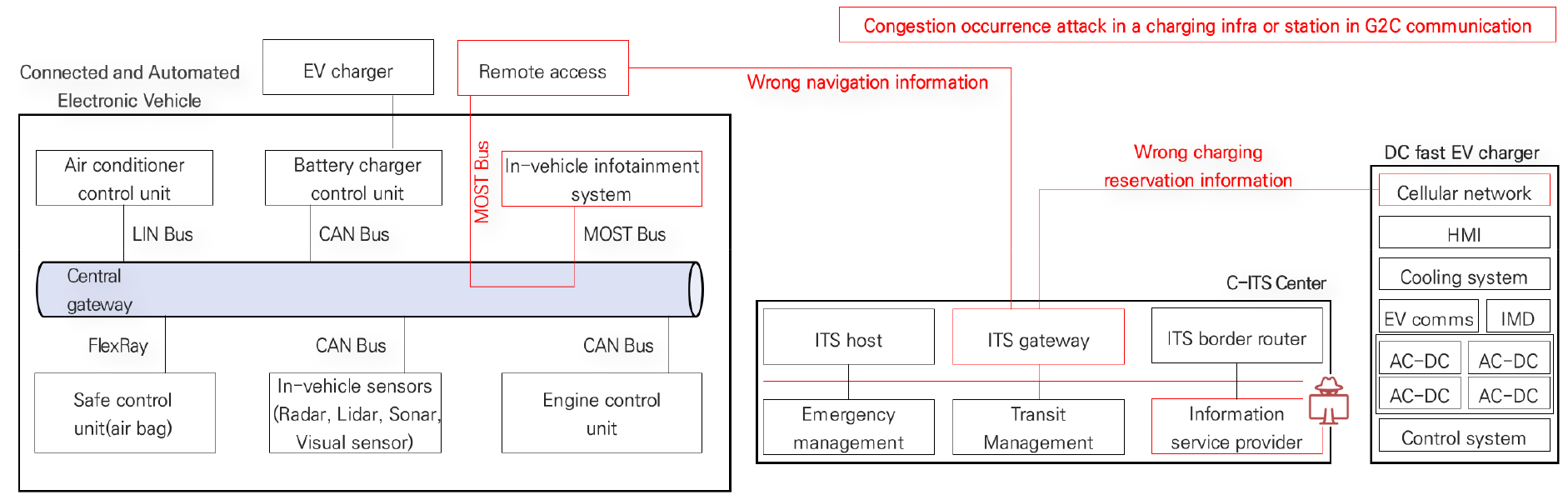

1) 충전소 내부 혼잡 공격

전술한바와 같이 센터 및 도로 인프라들은 각 객체에 필요한 정보를 전달하는 역할을 주로 담당한다. 그러나 센터가 피싱 이메일이나 소셜 엔지니어 등의 사이버 공격으로 공격자에게 제어 권한이 넘어갈 수 있다(Figure 10 참조). 이는 근처에 충전을 해야 하는 차량들이 가까이에 있는 충전 가능한 충전기가 아닌 먼 곳의 충전소로 길을 안내할 수 도 있으며, 수 많은 차량들이 한 곳의 충전기가 있는 곳에 동시에 충전하도록 잘못된 정보를 제공하여 불필요한 혼잡을 야기시키거나 차량들을 한 곳에 모이게 하여 추가적인 공격을 가할 수 있는 환경을 만든다.

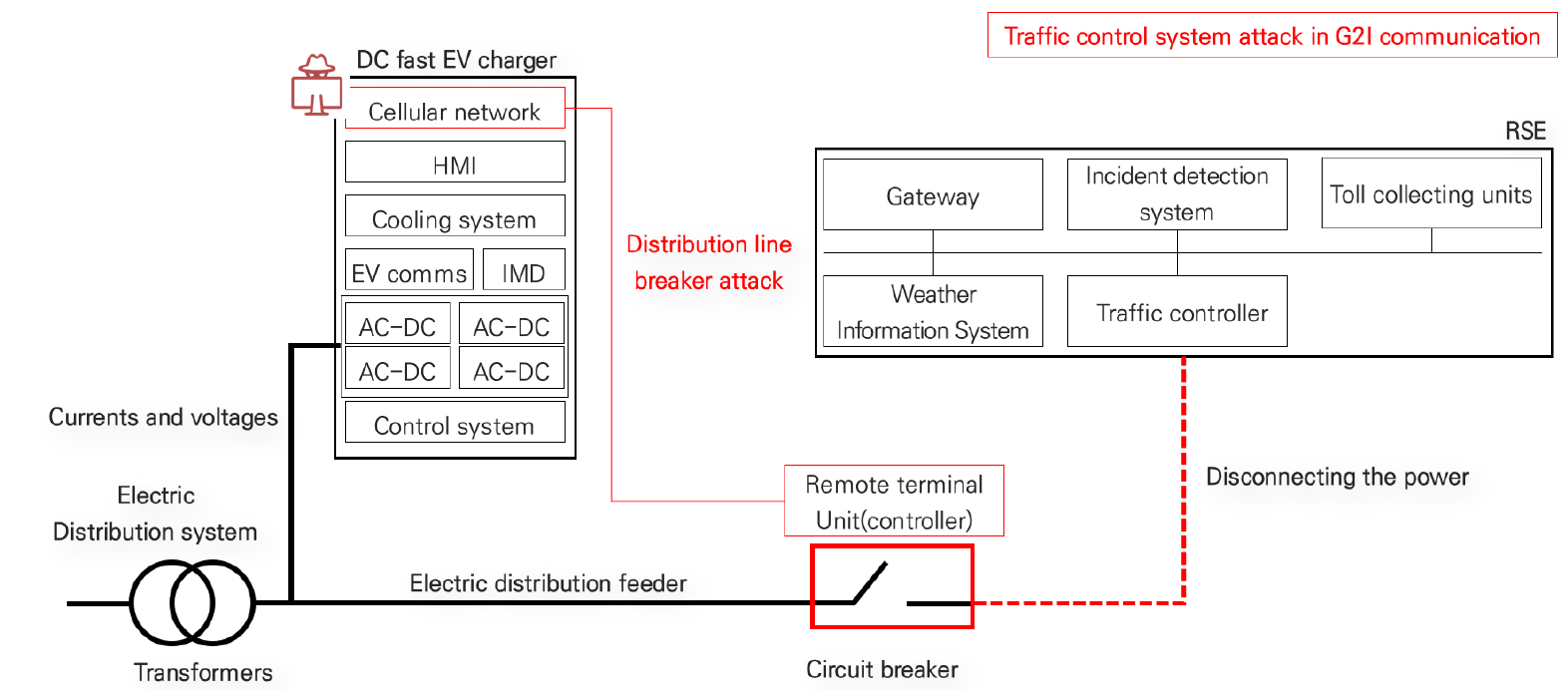

2) 교통 제어 체계 공격

공격자가 시스템에 가장 취약한 충전기를 찾아내어 그와 연결된 전력시스템 통신 네트워크에 침입 성공 후 교통 제어 시스템과 연결되어있는 배전선로의 차단기를 동시 제어할 수 있다. 이렇게 되어 해당 시스템의 전력이 차단된다면 배터리 혹은 UPS가 있는 제어 시스템은 짧은 시간 동안 동작이 가능하지만 일정 시간이 지난 후 전력 부족으로 제어 시스템은 동작할 수 없다(Figure 11 참조). 이런 경우 교통 시스템 자체가 마비가 되어 사회전반에 큰 초래를 야기시킬 수 있다.

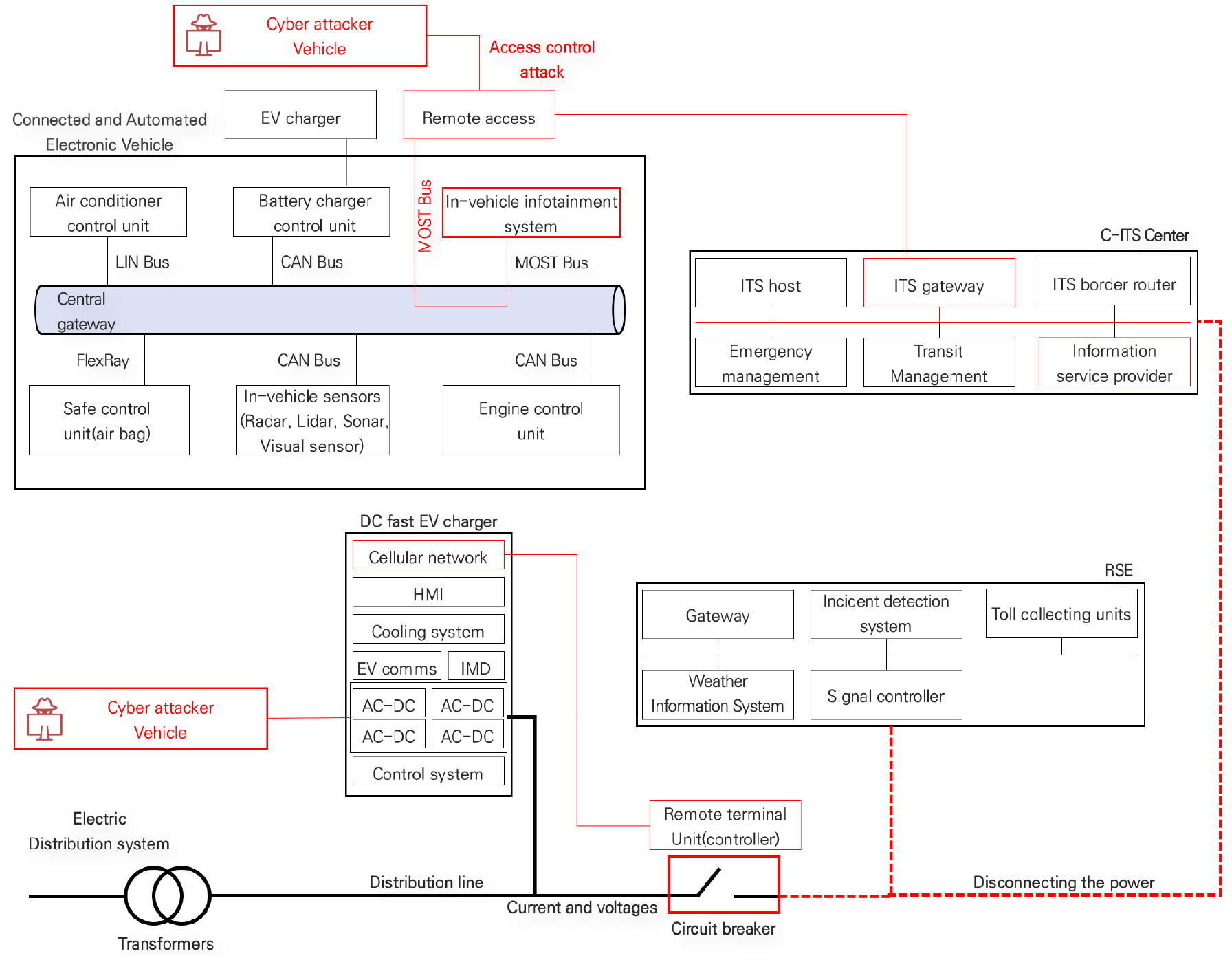

4. Sub-system 간 보안 이슈

통합적인 측면에서 대응해야 하는 공격 시나리오가 존재할 수 있다. 예를 들어 공격자에 의해 감염된 차량 혹은 공격자가 직접 주행하는 자동차를 이용해 동시다발적인 사이버 공격이 가능하다(Figure 12 참조). 먼저 공격자는 차량 간 통신을 이용해 다른 자율주행모드 차량들에게 잘못된 속도 및 제어 정보를 넘겨주어 도로에 돌발상황을 유발할 수 있다. 그 후 응급차나 긴급복구 차량 등의 진입을 방해하기 위해 V2G 통신을 이용해 근처 충전 인프라 관리자 권한을 획득하고 연결되어있는 전력시스템의 차단기들을 동시에 제어하여 개방시킨 뒤 교통제어시스템을 마비시킬 수 있다. 이러한 연동된 다발적 사이버 공격(Coordinated Multiple Cyber attack, CMCA)은 공격자가 사전에 주변 시스템과 기기들의 보안 취약점을 사전에 파악하는 정찰(reconnaissance) 단계를 거쳐 이를 이용(exploitation)해 백도어 등의 말웨어 바이러스를 설치 및 제어하는 단계들을 거친다. 이러한 유형의 공격은 대상의 선정, 연구, 실행 등의 많은 단계를 거쳐야한 공격자가 가장 큰 결과를 가져올 수 있는 반면 사이버 보안 담당자 입장에서는 가장 대처하기 어려운 유형 중 하나이다.

사이버 보안 해결법

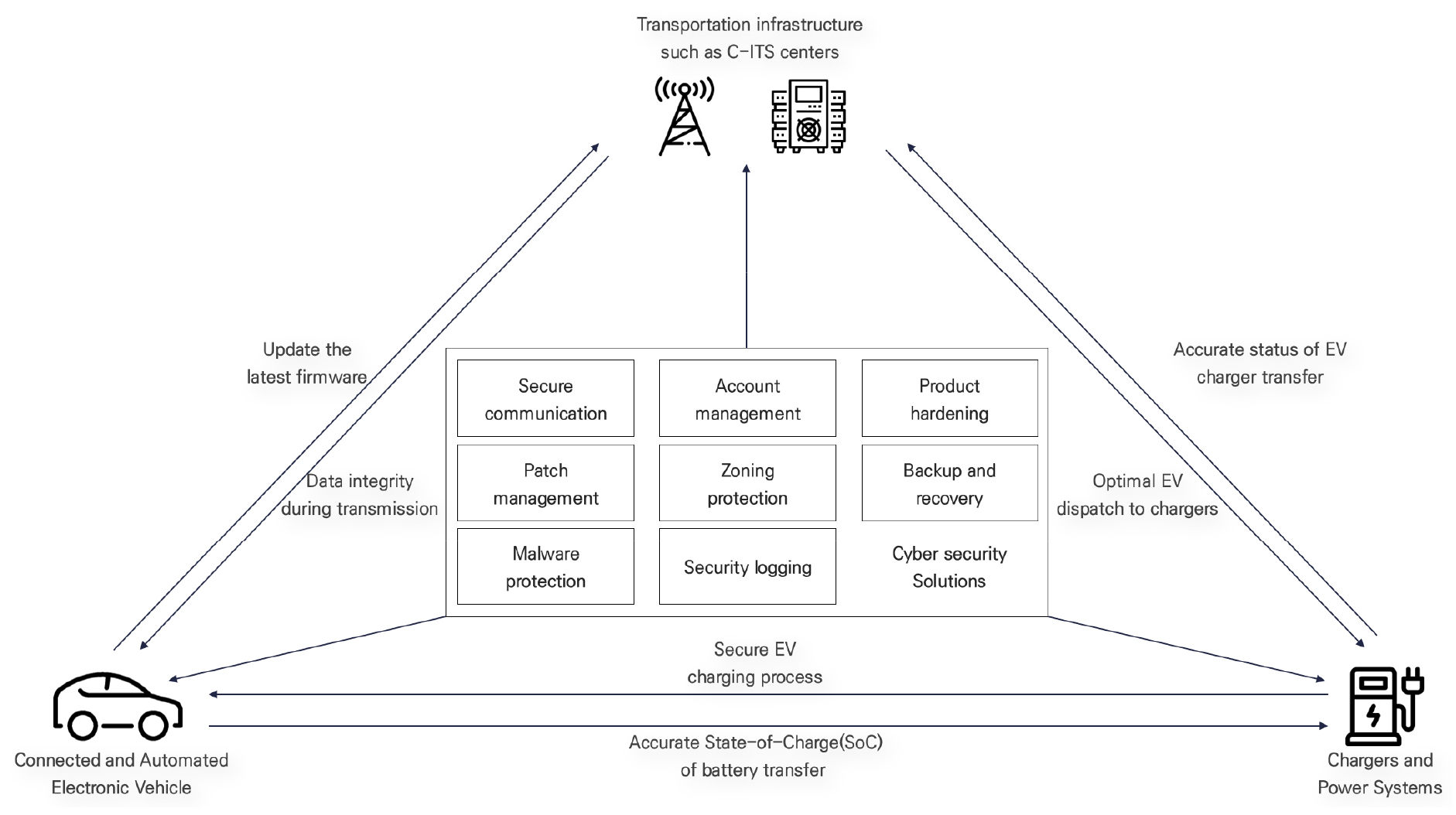

ACE’S 환경에서 차량은 서브시스템들 간 유기적인 연계성을 가지고 있다. 따라서 각 객체에서 사이버 공격이나 시스템 오류가 발생하면 이는 다른 객체로 영향을 미칠 수 있다. 따라서 시스템 운영에 큰 차질이 발생될 수 있고 더 나아가 인명피해까지 이어진다. 본 연구는 이러한 사이버공격을 감지하고 방지 혹은 완화시키기 위해 Figure 13에 제시된 8가지 해결법을 제안했다(Table 2 참조).

Table 2.

Customized solutions in cyber security issues under connected and automated E-mobility environment

1. 통신 보안(Secure Communication, SC)

외부 장치나 기기들과의 통신이 연결되어있는 시스템들은 통신보안이 필수다. 디지털 서명이나 인증서를 통해 통신하는 상대 기기들의 안정성을 확인해야 하며 송 ‧ 수신하는 데이터 무결성과 기밀성의 확보가 급선무다. 자율협력주행 환경에서 CAN Bus 통신의 경우 차량 내부 장치의 제어 등을 담당하기 때문에 빠른 응답속도를 요구한다. CAN Bus 통신보안은 암호화(encryption)보다는 인증(authentication)을 더욱 중요하게 여기고 있다(Ueda et al., 2015). 그 이유는 은행이나 회사 내 서버에 개인 주요 정보나 내용이 있는 IT 기반 시설들과는 달리 차량 내부 장치 내 데이터는 실시간 주행 제어를 위해 암호 알고리즘을 사용시 속도저하 없는 데이터 무결성(인증)을 더욱 중요시하기 때문이다. 차량 내부제어 장치들에 잘못된 정보가 시스템 운영 중에 전달이 된다면 그 결과는 인명사고로 직결된다. 또한, 암호화 기법을 사용한다면 CAN Bus를 사용하는 모듈들이 암호화 복호화 등의 알고리즘 계산을 할 수 있는 자원(resource)이 있는지 그리고 이에 따른 지연(latency) 정도를 확인해야 한다. DSRC 통신의 경우도 운전자에게는 보이지 않는 교통 인프라나 다른 차량 간의 통신을 위해 사용되는 프로토콜이므로 제안된 IEEE 1609.2: Security Services에 맞춘 사이버 보안 서비스를 탑재해야 할 것이다. 하지만 현재 대부분의 암호화/인증 알고리즘은 양자 컴퓨터로 해독이 가능하며 이러한 취약점을 이용한다면 공격자가 악의적인 데이터를 삽입하는 등의 공격이 가능하다. 향후 모빌리티 환경에 차세대 통신 보안기술로 이러한 취약점을 개선한 퀀텀세이프(quantum-safe) 암호화 서비스(cryptography services) 등은 좋은 적용사례가 될 수 있다(Arul et al., 2019).

2. 구역별 관리(Zonning and Perimeter protection, ZP)

ACE’S 환경하에 인프라와 차량의 통신 구조를 설계함에 있어 가장 중요한 부분은 어떻게 시스템 특성에 맞게 분리하고 최악의 상황 발생 시 피해를 최소화히기 위해 각각의 지역을 독립시키는 방법을 구상하는 것이다. 예를 들어 통합관제센터에는 운영에 필요한 외부망(corporate network, CP)이 있고 실제 시스템 내 설치되어 운영되는 내부망(field network, FN)이 존재한다. 외부망은 운영자나 엔지니어들이 상주하며 외부와 연결된 통신망을 통해 일반적인 사무를 볼 수 있는 공간이다. 반면 내부망은 외부와 통신이 차단된 상태에서 독립적인 통신망을 통해 실제 차량 간 그리고 제어 장치들이 설치되어있고 운영 중인 통신 네트워크를 말한다. 상기 통신망들은 상이한 특성을 지니고 있어 상호 연결되는 부분이 존재하지 않으며 만약 꼭 연결해야 한다면 보안 존이나 방화벽 등의 설치를 통해 시스템이 감염되더라도 타 시스템에 감염 전파를 막아 피해를 최소화해야 한다. 또한 침입 탐지 시스템을 통해 실시간 패킷을 감시하거나 통신 시스템 이상을 사전 감지하는 장치를 사용해 피해를 최대한 빨리 발견해야 한다.

3. 말웨어 보호(Malware Protection, MP)

현재까지 차량 내부에 다양한 방식의 사이버 공격들이 진행되어왔다. 예를 들어 Jeep 차량의 엑셀레이션과 브레이크 시스템 기능을 망가뜨리고(Miller and Valasek, 2015) CAN Bus 시스템에 Bluetooth 등을 통해 접근해 차내 시스템을 마비시키는 방식들이 존재한다(Tencent Keen Security Lab, 2018). 그러나 이러한 공격들은 차량의 전자제어장치의 취약점을 이용해 설치되는 말웨어 바이러스를(차량의 정상적인 작동을 방해하거나 차량내 다른 디바이스를 감염시키도록 설계된 악성 코드) 이용해 같은 결과를 얻을 수 있으며 기존 차량보다 더 많은 기능을 탑재하는 자율협력주행 차량의 경우 취약점 발견이 더욱 쉬울 수 있다. 이러한 사실들을 비춰볼 때 윈도우, 리눅스, 안드로이드 등의 운영체제 기반 제품들은 특히 취약점이 지속적으로 발생되고 있어 말웨어나 바이러스 또한 Trojan 등의 위협을 사전에 방지하거나 최대한 이른 시간 내에 발견하는 것이 피해를 최소화하기 위한 최적의 방법이다. 최근 가장 주목받는 방법은 화이트리스팅(whitelisting) 등의 방법이며, 인가되지 않은 소프트웨어나 펌웨어 등은 설치할 수 없게 만드는 방법이다. 화이트리스팅은 사이버보안 기술 중의 하나로써 보안 관리자가 사전에 인가한 프로그램 및 시스템만이 작업 및 운영이 가능한 방법을 말한다. 해당 방법은 제품에 꼭 설치해야 하며 이를 통해 잠재적으로 위협요소가 되는 애플리케이션 등을 실행되지 못하게 하는 것이 중요하다.

4. 패치관리(Patch Management, PM)

센터 내 대부분의 소프트웨어는 윈도우나 리눅스 기반이므로 해당 운영체제에 대한 패치를 지속적 모니터링을 하며 업데이트를 해야 한다. 그러나 가끔 패치이후 시스템의 오작동이 발생하기 때문에 빠른 패치 관리를 통해 오류를 사전에 발견하고 제품의 펌웨어 관련 기능 등을 업데이트 하는 것이 중요하다. 패치관리는 시스템 보안을 향상시키기 위해 또한 자율협력주행 기술을 사이버 공격에서 보호하기 위해 가장 기본적이면서도 중요한 단계 중 하나이다. 또한, 자율협력주행 차량에 탑재되는 여러 애플리케이션에 최신 보안이슈가 있는지 또한 최신 업데이트가 있는지를 지속적으로 모니터링하는 것 또한 매우 중요하다.

5. 백업 및 복구(Backup and Recovery, BR)

사이버 공격에서의 가장 큰 피해 중의 하나는 해커들의 공격으로 인한 데이터 삭제이다. 이러한 공격이 발생 시에는 백업 시스템이 없다면 그동안의 모든 운영시스템의 내용과 저장되어있던 이력 자료들이 전부 사라질 것이다. 그러므로 시스템의 백업과 복구는 사이버 보안에서 가장 중요한 대책 중에 하나다. 시스템 백업은 소프트웨어뿐만 아니라 하드웨어에도 적용이 되어야 하며(백업 하드웨어의 설치를 통한 하드웨어 손상 시 신속한 복구) 백업 생성 주기 또한 최대한 짧은 기간으로 설정을 해야 한다. 백업 및 복구는 사이버 공격 상황뿐만 아니라 또한 데이터의 손실, 하드웨어 및 소프트웨어의 고장 그리고 오류를 통해 망가진 데이터나 시스템의 복구에 사용에도 용이한 서비스이다.

6. 계정관리(Account Management, AM)

통합 관제 센터에는 다양한 사람들이 실제 주요 인프라에 접근할 수 있다. 예를 들어 시스템 운영자, 현장 엔지니어, 외부 고용자, 그리고 제품을 납품한 기업 등이다. 그러므로 각각의 사용자가 시스템에 접근 시 다양한 레벨의 사용자 관리 방법이 필요하며 각각의 사용자에게 그들에게 맞는 권한을 부여함으로써 보안위협을 최소화하는 방법이 필요하다. 이를 Role Based Access Control(RBAC) 이라 한다(Liu et al., 2017). 제품에 RBAC에 정의된 기능들을 제공하여야 하는데 예를 들어 복잡한 비밀번호 생성 그리고 이중 인증 등의 방식들을 도입하여 보안 레벨을 향상해야 한다. 또한, 자율협력주행 자동차의 제조사도 해커들의 내부 시스템의 위/변조를 방지하기 위해 시스템 업데이트나 패치 등의 작업을 할 수 있는 권한을 따로 만들어 일반 수리 센터 등에서 적법하지 못한 행동들을 사전에 방지해야 한다.

7. 보안 로그 감시/저장(Security Logging and monitoring, SL)

제품이 만들어진 후 사이버 보안 로그나 시스템 로그 생성은 매우 중요한 보안 솔루션 중의 하나이다. 로그가 없거나 제공되지 않는다면 보안이슈가 발생 시 어떻게 또한 어떠한 방법으로 해당 사이버 공격이 시작되었는지 추적 불가능하다. 보안 로그들은 중앙 제어 장치에 전달돼 보안관련 내용 분석이 가능하고 해당 기능들을 통해 소비자들이 직면한 문제를 실시간으로 모니터링하고 응답 할 수 있다. 예를 들어 인가받지 않은 사용자가 자율협력주행 차량 시스템에 접근해 악의적인 위 ‧ 변조를 시행 시 보안 시스템이 로그를 생성하여 시간과 GPS 장소 그리고 사용자의 내용 등을 생성한다면 앞으로 사이버 보안 분석 시 자세한 내용을 파악할 수가 있다.

8. 시스템 하드닝(Product and System Hardening, PH)

자율협력주행 시스템에서 사용되는 모든 기기나 장비들은 보안부서를 통해 제품의 출고 전에 보안테스트를 시행하는 것이 중요하다. 이러한 보안테스트가 없이 제품이 출시된다면 급변하는 다양한 사이버 보안 이슈들에 대항할 수가 없다. 만약 보안테스트 중에 제품에 취약점이 발견되었을 시 모든 제품 출고 일시를 중단하고 해당 보안이슈를 업데이트 후에 제품을 출시하여야만 한다. 또한, 출시 후에 사용되지 않는 통신 포트들이나 외부 입력 단자들이 있다면 전부 기능을 제거해야 하며 사용되는 기능들만이 작동되게 해야 한다. 이러한 하드닝을 통해 공격자가 해당 시스템에 침투할 수 있는 취약점을 제거해야 한다.

결론

사이버 보안 특성 상 무결성을 갖춘 보안체계가 운용되지 않으면 다른 침투가능한 경로로 언제든지 공격을 당할 수 있으므로 도로관리자는 지속가능한 안전성을 담보하는 자율협력주행체계 구축 ‧ 운영에 있어 반드시 시스템 전반의 사이버 보안 체계를 구축하는 것이 필수이다. 세계적으로 개별 서브시스템(차량, 인프라, 충전기, 센터 등) 측면에 데이터 보안 혹은 통신 기반 사이버 보안 체계 기술 개발에 박차를 가하고 있는 반면 교통시스템 전반을 바라보고 사이버 보안 체계를 구축하지 못하고 있다. 본 논문에서는 향후 도로인프라에 자율협력주행차량 도입 시 교통안전에 치명적인 영향을 미치는 사이버 보안 이슈를 시스템 전반에 대해 다루고 해당 체계를 정립했다. 이를 위해 모빌리티 환경 내 핵심 구성요로를 선정하고, 가상 공격 침투 가능 구간, 공격유형, 그리고 그에 따른 보안 해결법 등을 정의하고 제시했다. 특히, ACE’S 모빌리티 환경에서 사이버 보안체계가 필요한 연구와 진행 중인 연구를 명확히 구분하고 자율협력주행 자동차, 고속충전기, 노변기지국, C-ITS 센터 및 개별 인프라, 차량 내부와 상호 통신 방식 간 발생할 수 있는 19개 사이버 공격 침투 구간을 제시했다. 아울러 발생 가능한 다양한 상황 중 대표 시나리오 예시(본 논문에서는 도로 전방에 갑작스러운 장애물 발생) 발생 시 해당 객체들이 어떻게 상황을 감지하고, 정보를 전달하고, 반응하는지 상세하게 설명했다. 최종적으로 정의된 사이버 공격이 발생할 수 있는 보안 이슈에 대한 8가지 보안 해결법을 제시했다.

본 연구는 미래 모빌리티 체계 상황에서 포괄적인 사이버 보안 체계를 정립하는 설계 측면의 기초 연구로 실제 포괄적 사이버 보안체계를 구축하기 위해서는 다음과 같은 향후 연구들이 필요하다. 첫째, 사이버 보안은 단순히 통신 혹은 데이터 보안 등에 국한되는 것이 아니라 자율협력주행 상황에서 교통안전과 직결적으로 연관이 있다. 그러나 현재 안전과 보안에 대한 관계 정립이 명확히 되어있지 않는 실정이다. 따라서 향후 연구에서는 자율협력주행 상황 시 발생되는 안전과 보안 간의 관계를 정립하는 연구를 수행하는 것이 급선무다. 둘째, 자율협력주행 환경 내 침투 구간의 시나리오를 선정하는 연구가 필요하다. 각각의 시나리오 및 적용사례(Use Case)가 상이하기 때문에 이를 명확히 정의하는 것이 정교한 사이버 보안체계를 만드는데 중요하다. 아울러, 해당 시나리오별 공격 유형, 완화 전략, 방지책 등을 수립하는 연구를 수행하고, 시뮬레이션 혹은 다양한 최적화 기법을 통해 해당 연구의 정량적 혹은 정성적 평가가 진행 되어야 한다. 셋째, 혹시 사이버 보안 체계가 무너져 사고가 발생하게 되는 경우 사이버 보안이 원인이 되는 시나리오를 선정하는 연구가 필요하다. 향후 자율주행차량 사고 발생 시 사고에 따른 원인제공자는 운전자 혹은 제조사만 존재하는 것이 아니라 해커 혹은 인프라 등이 될 수 있다. 마지막으로 사이버 보안에 의한 사고 발생 시 해당 원인을 명확히 분석할 수 있는 디지털 포렌식 기술 혹은 플랫폼 연구가 필요하다. 이는 자율주행차량 사고 발생 시 비자율주행 수단, 보행자, 자전거 이용자, 혹은 퍼스널모빌리티 이용자 등 사고발생 시 상황을 복합적으로 모니터링하고 다양한 빅데이터들을 연계하여 사고를 재현 및 해석하는 플랫폼이 필요하다.